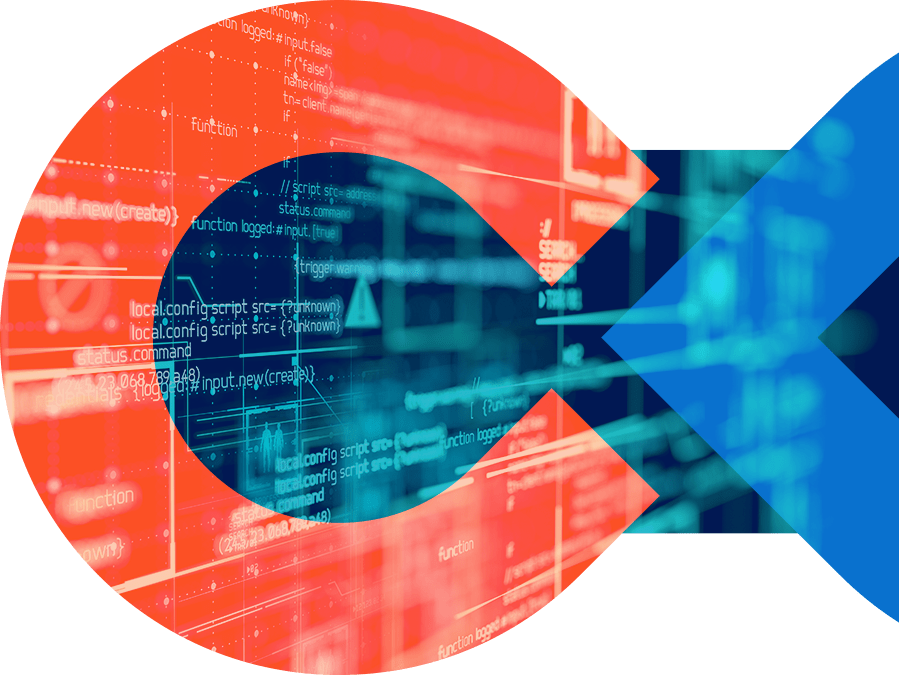

Eksiksiz bir fidye yazılımı stratejisi, hem başarılı bir saldırı riskini azaltmayı hem de başarılı olan bir saldırının etkisini azaltmayı içerir. Genel olarak, yapmanız gereken beş ana kural vardır: planlayın, önleyin, izleyin, geri yükleyin (hızlıca) ve test edin.

1. Bir Plan Oluşturun: Etkili bir plan, normal operasyonlara tam ve hızlı bir şekilde devam etmenin temelidir.

2. Saldırılara Önlem Alın: OS sıkılaştırma, uygulama sıkılaştırma ve fidye yazılımı koruması dahil proaktif adımlar.

3. Ortamınızı İzleyin: Etkisini azaltmak için saldırıyı olabildiğince çabuk tespit ederek, herhangi bir anormalliğe karşı sürekli olarak tetikte olun.

4. Restore Testlerinizi Yapın: Normal iş operasyonlarına hızla devam etmek ve fidye yazılımı etkisini azaltmak için bozulmamış bir veri kopyasıyla hızlı geri yüklemeler gerçekleştirin.

5. Planınızı Test Edin: Yüksek öncelikli veriler ve uygulamalar için tanımlı SLA'larınızı karşılayabildiğinizi doğrulamak için sık sık testler gerçekleştirin.

1- Bir plan oluşturun: Etkili bir plan, normal operasyonlara tam ve hızlı bir şekilde devam etmenin temelidir.

Kritik uygulamaları tanımlar ve önceliklendirir. Sistemleriniz, verileriniz ve uygulamalarınız için Kurtarma Noktası Hedeflerini (RPO), Kurtarma Süresi Hedeflerini (RTO) ve Hizmet Seviyesi Anlaşmalarını (SLA'lar) Tanımlarken.

Veri kurtarma çabalarınızda hangi oyuncular (dahili ve harici) yer alacak? İletişim? Eskalasyonlar?

3-2-1 yedekleme stratejisi için lokasyon ve medya bilgisi?

2- Saldırılara Önlem Alın: Sağlamlaştırma, sistemin işlevi için gerekli olmayan hizmetleri, protokolleri, yapılandırmaları, arka plan yordamlarını vb. işleri kaldırma işlemidir. Temel güçlendirme, Commvault platformunun düzgün çalışması için ihtiyaç duyduğu temel işletim sistemlerine, uygulamalara ve web sunucularına odaklanır.Temel teknolojilerdeki güvenlik açıkları, Commvault veri koruma platformunun bütünlüğünü tehlikeye atmak için kullanılan temel çatlaklar olabilir ve korunan yedeklemeleri riske atar.Kuruluşlar geliştikçe ve sağlamlaştırıcı infosec politikaları uyguladıkça, Commvault'un güvenilir bir çözüm olarak görülmesi için buna uyması gerekir.

3. Ortamınızı İzleyin: Karşı tedbirleriniz ne kadar tutarlı ve etkili olursa olsun, bir noktada fidye yazılımının ortamınıza gireceğini varsaymalısınız. Bu noktada odak, izlemeye geçer: saldırıyı olabildiğince çabuk tespit etmek, böylece etkisini azaltabilirsiniz. Algılama, bir saldırının devam ettiğini işaret edebilecek olağandışı dosya sistemi davranışı gibi anormalliklere karşı sunucuları taramayı içerebilir. Meşru faaliyetler ile olası sorun işaretleri arasındaki farkı tanımak için geçmiş verileri kullanarak makine öğrenimi bu çabada önemli bir varlık haline geldi. Honeypot'lar, özellikle bilgisayar korsanları için çekici olan türde gizli bir dosya oluşturarak ve imza değişiklikleri ve diğer anormallikler için izleyerek algılamayı bir adım daha ileri götürür.

Commvault NE YAPMAZ:

Kötü amaçlı yazılımları / fidye yazılımlarını tarayın ve kaldırın

Fidye yazılımının, Commvault dışı kaynaklardan yedek verilere yayılmasını önler.

Güvenlik yazılımını ve en iyi güvenlik uygulamalarını değiştirin

4. Restore Testlerinizi Yapın: Hızlı geri yüklemeler, bir fidye yazılımı saldırısının etkisini büyük ölçüde azaltabilir. Verilerinizin yalnızca bozulmamış bir kopyasına sahip olmakla kalmaz, aynı zamanda bunları sistemlere ve kullanıcılara hızlı bir şekilde sunma olanağına da sahip olursunuz, böylece normal iş operasyonlarına devam edebilirsiniz.

Verileri yedeklemenin üç yolu vardır ve her biri geri yükleme için farklı sonuçlara sahiptir.

Geleneksel yedekleme, dosya seviyesinde çalışır. Sistem, değişip değişmediklerini ve mevcut yedeklemenin bir parçası olmaları gerekip gerekmediğini belirlemek için birimdeki tüm dosyalar ve dizinler üzerinde çalışır. Yine de, sistemin dizinin her bölümünde dolaşması gerektiğinden, bu, zaman alıcı ve kaynak yoğun bir yaklaşım olabilir - uygun bir şekilde adlandırılmış bir "ağaç yürüyüşü".

Blok düzeyinde yedekleme, blok bazında çalışarak geleneksel yedeklemenin performans cezalarını önler. Uygulama, kaç dosya olduğu veya dizininizin neye benzediği ile ilgilenmez. Bu, daha hızlı, daha verimli yedeklemelere izin verir ve bu da yedeklemeleri daha sık gerçekleştirmeyi mümkün kılar.

Replikasyon, veri yedeklemeye sürekli bir yaklaşım gerektirir. Bunu yapmanın bir yolu, kaynak bilgisayardaki tüm dosya yazma etkinliklerinin günlüğe kaydedilmesini, bu günlüğün veri kurtarma platformuna aktarılmasını ve neredeyse gerçek zamanlı bir eşleme oluşturmak için yeniden oynatılmasını içeren sürekli veri çoğaltmadır (CDR). Diğer bir seçenek de, değişiklikleri bir kaynak yedeklemeden yedeklemenin senkronize edilmiş bir kopyasına sürekli olarak uygulamak için artımlı çoğaltma kullanmaktır. Birim blok düzeyinde çoğaltma (VBR), blok düzeyinde yedeklemenin verimliliklerini çoğaltmanın neredeyse gerçek zamanlı avantajlarıyla birleştiren genellikle en iyi yaklaşımdır. Bu, parçalı bir noktada kurtarma, kilitlenme tutarlı kurtarma noktaları, uygulama tutarlı kurtarma noktaları ve etkili kurtarma noktası yaşam döngüsü yönetimi sağlar.

5. Planınızı Test Edin: Planınızı, onu yürütmek için gereken prosedürler ve teknolojilerle birlikte yerine getirdikten sonra, gerçekten gerektiği gibi çalışacağından emin olun. Kritik ve yüksek öncelikli veriler ve uygulamalar için tanımladığınız SLA'ları karşılayabildiğinizi doğrulamak için sık sık testler gerçekleştirin.

Kurtarma Düzenleme - Commvault ana sunucusu, üretimi kesintiye uğratmadan geri yükleme doğrulaması sağlamak için tam olarak düzenlenmiş bir yük devretme testi ile önceden test edilebilen tek bir tıklama ile tamamen kurtarılabilir.

Veri Bütünlüğü Doğrulaması - Commvault, birden çok veri bütünlüğü doğrulama yöntemi sağlar. Yedekleme sırasında veri almadan önce ve sonra ağda CRC denetimi ve bir geri yükleme sırasında yedekleme ortamından okunan verilerin doğrulanması. Ek olarak, depolamadaki verileri düzenli olarak doğrulamak için otomatik görevler sağlanır.

Yedekleme Doğrulaması - Tamamen düzenlenmiş bir uygulama kurtarma doğrulama görevi, veri koruma sanal makinesi kopyasını yedekleme altyapısından bağlayabilir, uygulamayı başlatabilir, bağlanıp bir test yöntemi çalıştırabilir ve rapor verebilir.

Commvault verileri, uygulamaları ve iş yüklerini koruyarak müşterilerin iş operasyonlarını istedikleri zaman istedikleri kurtarma süresi hedefleri dahilinde kurtarabilmelerini sağlar.

| Potansiyel Tehdit Aktörleri: | Tehditler: |

|---|---|

| Insider non-malicious | Hassas veri sızıntıları |

| Insider malicious | İş ve itibar |

| External - hackers, exploits | Üretim verilerini kaybetmek |

| Yedekleme verilerini kaybetmek |

Siber tehditler kurtarma hazırlığını riske atıyor…

Verileri, uygulamaları ve iş yüklerini korumak için Commvault'a güvenin ve böylelikle bir felaket meydana geldiğinde verilerin kurtarabilir ve iş operasyonların geri yüklenebilir olduğundan emin olun.

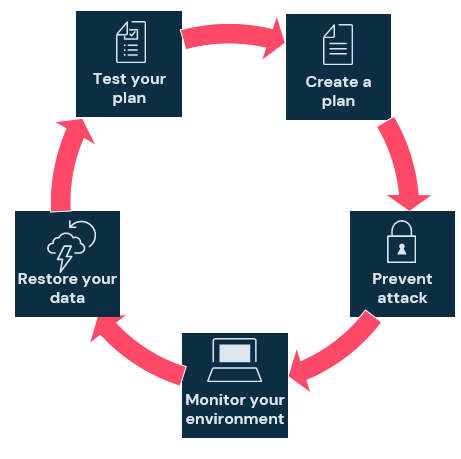

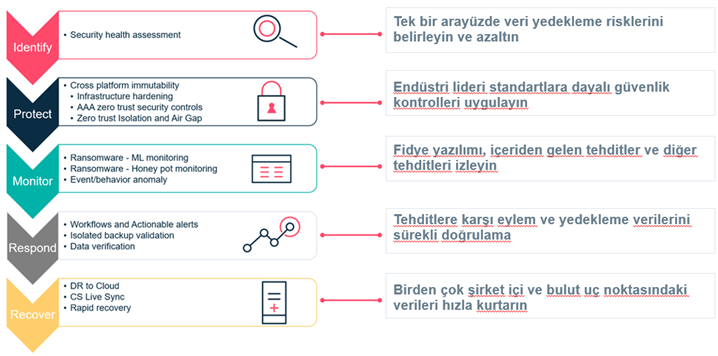

Commvault’un güvenlik ve fidye yazılımının amacı, yedekleme verilerini, virüs bulaşmasına, silinmesine, değiştirilmesine veya bozulmasına karşı korumaktır. Bu şekilde, yedekleme platformunun güvenliğini sağlayarak yedek verilerini korumaktadır.

Commvault’un yukarıda belirtilen 5 adımdan oluşan güvenli yedekleme ve kurtarma çerçevesi, yedekleme verilerinin siber güvenlik risklerini yönetmek ve verilerin kurtarılmaya hazır olmasını sağlamak için özellik gruplarından, standartlardan ve yönergelerden oluşur.

Commvault ile veri erişimini sıkı kontrol altına alabilirsiniz.

Buna göre verilerinizi tanıyın; Risklerini belirleyin ve Değerlendirin

Commvault, son kullanıcıların iş yüklerine için rakiplerine göre en geniş platform desteğini sağlayan eşsiz bir veri koruma seti sunmaktadır. Veriniz nerede olursa olsun Commvault ile yedekleyebilir ve dolayısıyla ataklara karşı korumuş olursunuz.

Commvault yedekleme operasyonları dışında verileriniz hakkında daha çok söylenebilecek yeteneklere sahiptir. Ancak konumuz bu olmadığından detaya inmeyeceğiz. İlgilenenler için File Storage Optimization, Data Governance, eDiscovery&Compliance ürünlerini incelemenizi tavsiye ederim. Bu ürünler ile verilerinize yukarıdan tek bir göz ile bakabilir ve verinin bulunduğu yere göre ekstra güvenlik önlemleri alabilirsiniz.

Kanıtlama ve Erişim İzni |

Commvault'un kimlik doğrulaması

|

Erişim Düzeylerini Kontrol Edin |

Commvault'un Yetkilendirmesi

|

Erişimi ve yetenekleri izleme ve denetleme |

Commvault’u İzleme & Denetleme

|

Kimlik doğrulama (Authentication) denetimleri, yedekleme verilerine erişim sağlayarak bu verilere erşime imtiyaz sağlar. Bu, “kapı bekçisi” olarak düşünülebilir. Özellikler arasında sertifika kimlik doğrulaması, iki faktörlü kimlik doğrulama (2FA) ve LDAPS, SAML ve OpenID gibi güvenli protokoller kullanan birden çok üçüncü taraf kimlik sağlayıcı ile entegrasyon bulunur.

Yetkilendirme (Authorization) denetimleri, CommCell'de hangi erişim düzeyinde izin verileceğini belirler. Kimlik doğrulamaya izin verildiğinde, Rol tabanlı güvenlik, çoklu kullanım, gizlilik kilitleri ve çok seviyeli kimlik doğrulama gibi çeşitli kontrollere sahiptir. Bu özelliklerin her biri, verilere erişilmesini, çalınmasını ve silinmesini önlemek için birlikte çalışır. Bu geçitlerin eklenmesi, yöneticilerin bile yedekleme verilerini silmesinin ve bunlara erişmesinin ve güvenlik kontrollerini tersine çevirmesinin engellendiği bir yazılım izolasyonu oluşturur. Benzer şekilde, kötü niyetli bir aktör CommCell'e erişimi çalarsa, yedekleme verileri platformundaki kötü niyetli faaliyetlerden korunur.

Son olarak, CommCell içindeki olayları ve eylemleri denetleyerek ve bu bilgileri görüntülemek için zengin bir özelleştirilebilir arayüz sağlayarak Hesap Verebilirliği (Accountability) zorunlu kılar. CommCell'in operasyonları, olayları ve eylemleri hakkında derin bilgiler sağlayan yüzlerce rapor app-store’da hazır bulunmaktadır. Raporlardaki ve gösterge tablolarındaki bilgiler yalnızca erişim izni verilen kullanıcılar tarafından görülebilir. Bu sahiplerin, görme iznine sahip olmadıkları kaynakları görmeden Yöneticiler ile aynı denetim raporlarını ve gösterge tablolarını görüntülemelerine olanak tanır. Veri kaynaklarını ve harici API'leri kullanarak kendi raporlarınızı özelleştirme ve oluşturma yeteneği, yeteneklerini ve gücünü genişletmek için kullanışlıdır. Commvault sürekli izleme için, Syslog, Splunk ve SNMP sistemleri gibi üçüncü taraf araçlarla entegre olur. Bu, Commvault içindeki accounting ve audit yeteneklerini daha da genişletir ve kuruluşta halihazırda mevcut olan sistemlerle entegrasyon esnekliği sağlar.

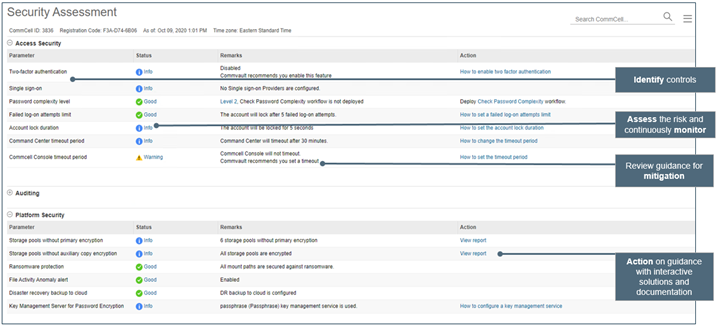

Commvault’a özel tasarlanan bir dashboard sayesinde korunan verilerin güvenliğini arttırmak için arayüzden güvenlik seviyenizi maksimuma çıkarabilirsiniz. Bunun için bu dashboarda ki yönergeleri izlemek yeterli olmaktadır.

Security Health Assessment Dashboard, BT Yöneticilerinin güvenlik duruşunu hızla güçlendirmeleri, riskleri gerçek zamanlı olarak belirlemeleri, düzeltici önlemler almaları ve verileri hızla kurtarmaları için tek bir ekran sunar.

Güvenlik duruşunu sürekli olarak iyileştirir ve gelişen tehditlerin bir adım önünde olmanızı sağlar.

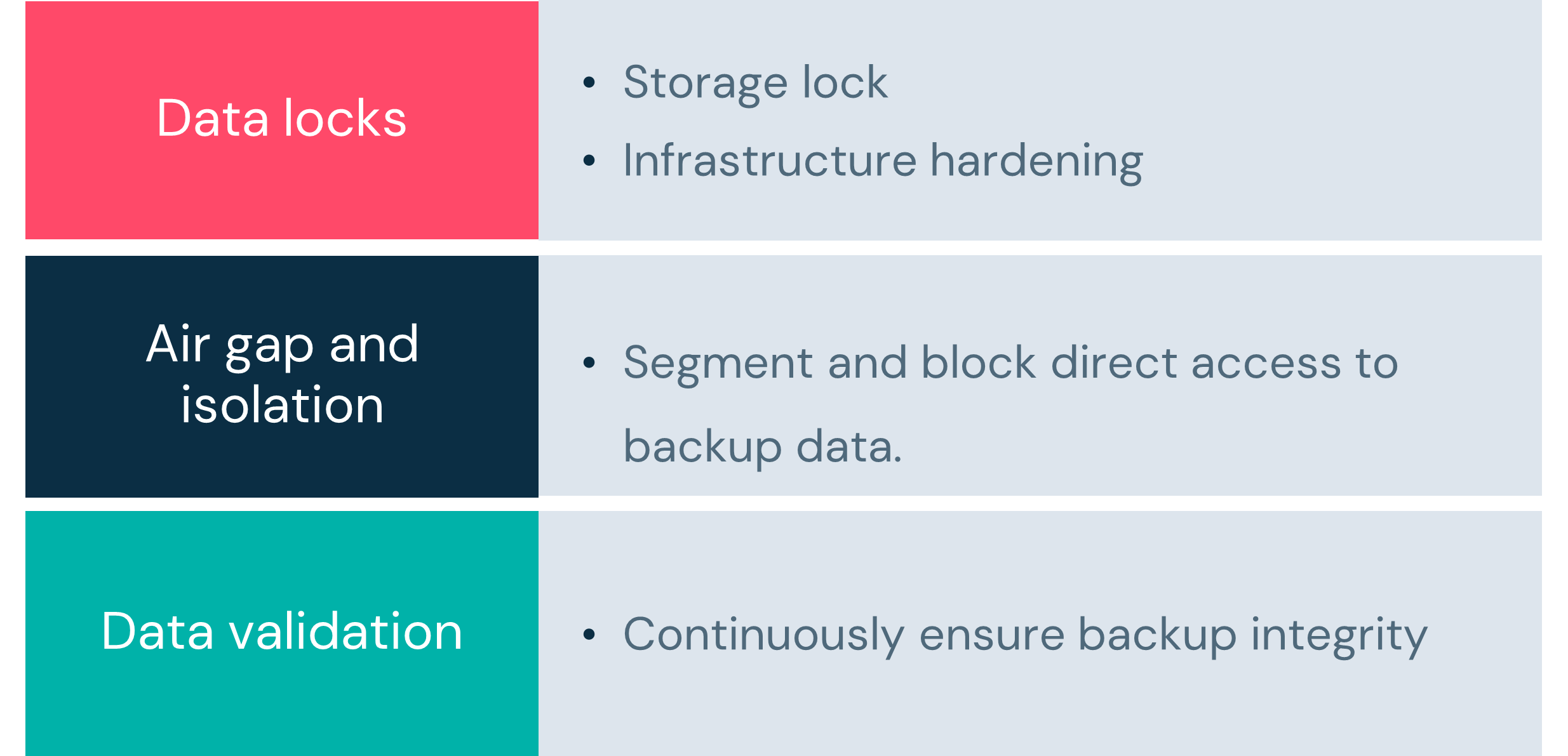

- Storage Lock (Storage I/O Controls)

Commvault bu özelliği ile, I/O talebini izleyerek ve yalnızca kimliği doğrulanmış ve yetkilendirilmiş Commvault binaries dosyalarına erişime izin vererek depolamayı kilitler. RedHat/CentOS/Windows işletim sistemleri ve Commvault HyperScale ve HyperScale-X SDS yapıları için geliştirilmiştir.

- Infrastructure Hardening

Saldırı yüzeyini azaltmak için CIS ve STIGS kullanarak altyapıyı güçlendirin.

CIS ve STIG, hardening için kamu ve özel kuruluşlar arasında benimsenen ve prensipleri birincil olarak kullanılan iki adet üçüncü taraf kuruluştur. Her iki hardening standardı da birçok benzerliği paylaşıyor, ancak CIS öncelikle geniş bir ticari kuruluş yelpazesinde benimsenirken, STIG, ABD hükümeti tarafından zorunlu kılınmıştır, bu sebepten öncelikle ABD hükümet sektörlerinde kullanılmaktadır.

İki kuruluşta, kurumların altyapı boşluklarını kapatmak için mevcut en iyi bilgilerle donatılmasına yardımcı olur.

Commvault, core platform altyapısı için CIS sertleştirme standartlarını doğrulamıştır. Commvault HyperScale depolama, STIG prensipleri kullanılarak önceden sertleştirilmiş, bu nedenle devlet sektörlerinde dağıtım için kullanılmaktadır. Ayrıca, Commvault uygulama düzeyinde güven sağlamak için tüm ikili dosyaları dijital olarak imzalar bu da uygulama düzeyinde saldırı yüzeylerinin azaltılmasına yardımcı olur.

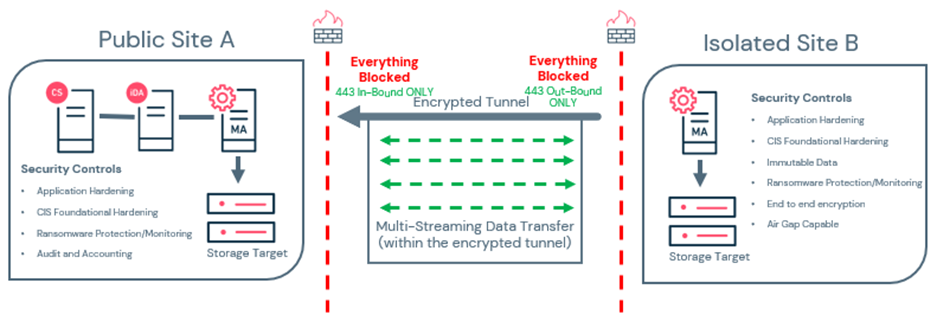

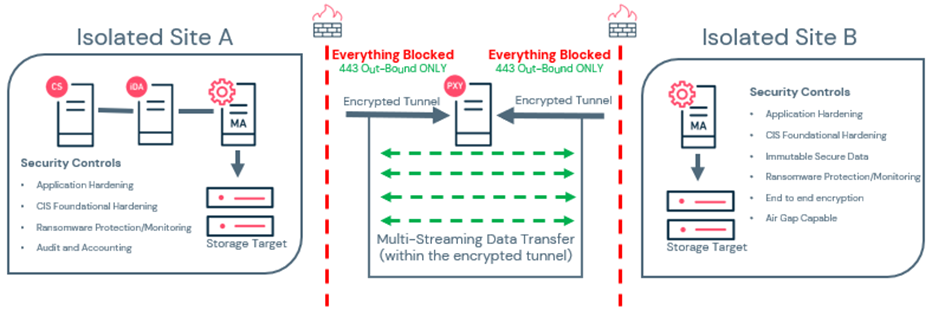

Air gap and isolation

Veri izolasyonu ve hava boşluğu "Air Gap" kontrol konsepti, bir saldırıya maruz kalmayı sınırlayan ve saldırı başlamadan önceki bir zamana kadar verilerin geri yüklenmesine izin veren bir veri koruma mimarisidir. Commvault, veri yedekleme mimarisinde çoğaltılan şifrelenmiş verilerin riskini etkili bir şekilde ele alabilir; değişmez yedekleme hedefleri, veri kopyalarına düzenli olarak bir WORM güvenlik ilkesi uygulanması ve saklama ilkesi karşılanana kadar silme yeteneğinin kaldırılması. Commvault, her çözüm için mevcut olan fiziksel erişim kontrolleri, gelişmiş güvenlik, basitleştirilmiş ve azaltılmış maliyet konusunda iyileştirmeler yaptı.

Air gap orchestration - Ağ ve sunucu bağlantısının kesilmesini düzenlemek için iş akışlarını otomatikleştirir.

Network segmentation - Hem mantıksal hem de fiziksel olarak ikincil depolama hedeflerine gelen erişimi engellemek için Ağ güvenlik kontrollerini kullanır.

Encrypted network topologies – İletişimi yalıtmak ve yalıtılmış depolama hedefinden giden şifreli tüneller oluşturmak için Commvault network ilkelerini kullanır. Commvault ağ geçitleri, kalıcı bağlantıları otomatik olarak kontrol edebilir.

Ağ topolojileri, güç yönetimi ve iş akışları

Data validation

Planınızı uygulamaya koyacak prosedürler ve teknolojilerle birlikte uygulamaya koyduktan sonra, gerçekten gerektiği gibi çalışacağından emin olun. Kritik ve yüksek öncelikli veriler ve uygulamalar için tanımladığınız SLA'ları karşılayabileceğinizi doğrulamak için sık testler yapın.

Recovery Orchestration – Commvault ana sunucusu, üretimi kesintiye uğratmadan geri yükleme doğrulaması sağlamak için tam olarak düzenlenmiş bir yük devretme testiyle önceden test edilebilen tek bir tıklama ile tamamen kurtarılabilir.

Data Integrity Validation – Commvault, birden çok veri bütünlüğü doğrulama yöntemi sağlar. Yedekleme sırasında verileri almadan önce ve sonra ağda CRC kontrolü ve bir geri yükleme sırasında yedekleme ortamından okunan verileri doğrulama. Ayrıca, depolamayla ilgili verilerin düzenli olarak doğrulanması için otomatikleştirilmiş görevler sağlanır.

Backup Validation - Tam olarak düzenlenmiş bir uygulama kurtarma doğrulama görevi, yedekleme altyapısından veri koruma VM kopyasını bağlayabilir, uygulamayı başlatabilir, bağlanıp bir test yöntemini çalıştırabilir ve geri rapor verebilir.